CyberSecurityItalia.Net è il sito internet dedicato alla sicurezza informatica & distribuzione di soluzioni Smart per il lavoro dinamico ed in mobilità della ASC Services.

Le nostre soluzioni sono focalizzate sul lavoro Smart e sulla sicurezza dello stesso. Senza la sicurezza delle infrastrutture piccole o grandi che siano, non è possibile lavorare in mobilità.

su cosa siamo focalizzati

SMART WORKING

Meglio conosciuto come lavoro agile.

Lo Smart working permette di lavorare in mobilità utilizzando gli strumenti aziendali come se il dipendente si trovasse all’interno del perimetro fisico aziendale.

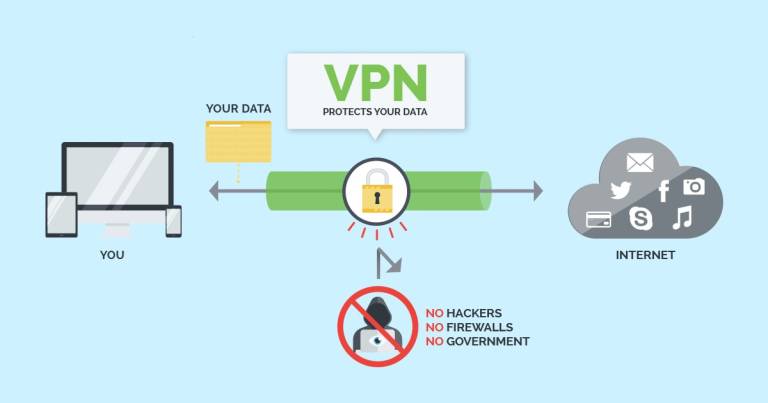

VPN

VPN in italiano, rete privata virtuale è una tecnologia che permette di collegarsi da remoto ad una rete privata LAN all’ interno di un perimetro aziendale.

Sicurezza informatica

(in inglese information security) è l’insieme dei mezzi e delle tecnologie tesi alla protezione dei sistemi informatici in termini di disponibilità, confidenzialità e integrità dei beni o asset informatici.

Contattaci per avere maggiori informazioni sulle nostre soluzioni

sei già nostro cliente ? entra nel nostro applicativo web registrati ed inserisci una richiesta

SICUREZZA PERIMETRALE

FIREWALL, IPS \ IDS

Sistemi di protezione multi – layer, unified threat management (UTM), new generation firewall (NGFW), new generation threat prevention (NGTP), con firewall fisici o virtuali, security gateways, controllo applicativo del traffico di rete, concentratori VPN sia clientless che con client per piattaforme PC e mobile, console di gestione unificata degli attacchi. Sistemi di Intrusion prevention (IPS) e detection (IDS).

ANTI DDOS

Mitigazione attacchi DDoS sia volumetrici che applicativi, tramite raccolta e analisi in tempo reale dei log. Definizione con il carrier della tipologia di traffico da proteggere. Gestione e attivazione delle contromisure a fronte di un attacco DDoS, gestione delle eccezioni e reportistica dettagliata degli attacchi.

PROXY E CONTROLLO DELLA NAVIGAZIONE

Controllo della navigazione per impedire l’accesso a siti internet reputati dannosi e sospetti, sincronizzazione delle regole di filtering con database online delle minacce. Possibilità di personalizzazione dei filtri per categoria di appartenenza del sito, in base alle applicazioni o ai protocolli di comunicazione utilizzati.

REVERSE PROXY

Servizio di pubblicazione sicura di servizi e applicazioni web aziendali esposte su Internet, instaurando un punto intermediario di controllo che nasconde le caratteristiche dei server web e allo stesso tempo introduce funzionalità di sicurezza, bilanciamento ed ottimizzazione delle risorse.

PROTEZIONE DEI DATI

ADVANCED PERSISTENT THREAT (APT)

Sistemi di rilevamento delle minacce malware sconosciute (0 day) e degli attacchi mirati (APT) tramite emulazione (sandboxing) e collegamento in tempo reale a database di intelligence delle minacce. Gli APT, di solito controllati direttamente dai malintenzionati, sono di difficile rimozione e si possono celare all’interno di una rete anche per diverso tempo prima di manifestarsi accedendo ai dati.

DATA LOSS PREVENTION (DLP)

Sistemi di data loss prevention (DLP) per impedire la fuoriuscita di informazioni dalla rete aziendale. Le regole e le policy DLP classificano determinati dati come sensibili, e ne controllano in real time l’utilizzo ed il trasferimento tra utenti, sia internamente che verso l’esterno.

PROTEZIONE END POINT

ANTIVIRUS, ANTISPAM, ANTIBOT

Protezione dei dispositivi end point contro le minacce di ultima generazione. Sistemi antivirus (client, server, gateway), antispam, antiBot, controllo della navigazione, personal firewall.

CIFRATURA DISCHI E SUPPORTI RIMOVIBILI

Protezione dei dati su qualsiasi dispositivo e sistema operativo, integrazione con flussi e procedure di lavoro. Automazione della cifratura per supporti rimovibili e whitelisting per una gestione semplificata.

MOBILE DEVICE MANAGEMENT (MDM)

Sistemi di gestione dei dispositivi aziendali mobili (Mobile Device Management) per accentrare in una unica console sia l’operatività e configurazione del parco dei dispositivi, sia il controllo in real time delle comunicazioni per garantire la sicurezza dei dati sensibili.

CONTROLLO DEGLI ACCESSI ALLA RETE

LAN ACCESS CONTROL

SIstemi di monitoraggio e controllo dell’accesso alla rete aziendale di dispositivi non autorizzati. Soluzioni agentless e clientless per effettuare il censimento e la localizzazione di tutti i dispositivi della rete, bloccando instantaneamente qualsiasi accesso non consentito, semplice autorizzazione degli ospiti con autoregistrazione o sponsor interno, unica console per una gestione semplificata multi sito.

SECURITY ASSESSMENT

VULNERABILITY ASSESSMENT E PENETRATION TEST

Analisi delle vulnerabilità e penetration test per verificare il livello di sicurezza di un’infrastruttura IT, e segnalazione delle remediation per alzare efficacemente il livello di protezione dei sistemi e dei dati sensibili.

LOG ANALISYS

LOG MANAGEMENT

Servizi di raccolta di tutti gli eventi relativi alla sicurezza tramite i log dei firewall, corredati da ampi report sintetici ed analitici, consultabili via web e disponibili con frequenza giornaliera, settimanale e mensile.

MONITORAGGIO E CORRELAZIONE EVENTI

Correlazione degli eventi attraverso tutti i sistemi di sicurezza per il monitoraggio tramite una console unificata filtrando tutti gli eventi non interessanti. Attività e traffico sospetti vengono evidenziati per un’eventuale rapida azione di blocco delle comunicazioni prima del completamento dell’intrusione.

MANUTENZIONE E SUPPORTO

MANUTENZIONE E SUPPORTO SISTEMI DI SICUREZZA

Servizi per attività tecnico-specialistiche, formazione sui sistemi installati, o tempestiva sostituzione dei componenti hardware in seguito a guasti o malfunzionamenti. Gestione e dettaglio via web di tutte le chiamate di assistenza aperte, chiuse o in fase di lavorazione.